在數字化轉型浪潮席卷全球的當下,企業信息化架構已不再是單純的技術堆砌,而是演變為支撐業務創新、保障運營安全的核心戰略資產。尤其隨著網絡攻擊手段的日益復雜與數據價值的凸顯,傳統的“先建設、后安全”或“開發與安全分離”的模式正面臨嚴峻挑戰。本文旨在探討一種將網絡信息安全深度融入軟件開發全生命周期的新型企業信息化架構思考,以期為企業的數字化征程構筑更穩固的基石。

一、傳統架構的挑戰:安全與開發的鴻溝

過去,許多企業的信息化架構遵循著清晰的線性路徑:業務部門提出需求,開發團隊進行設計與編碼,系統上線后交由運維與安全團隊負責防護。這種模式下,網絡安全往往被視為一種“外圍防護”或“事后補救”措施。其弊端顯而易見:

- 安全漏洞發現滯后:安全問題在開發后期甚至生產環境才暴露,修復成本高昂,且可能已造成損失。

- 響應機制僵化:安全團隊與開發團隊目標不一、語言不通,常陷入“阻塞”與“被阻塞”的對抗循環,拖慢創新速度。

- 架構性風險:系統底層設計可能缺乏安全考量,導致后期難以通過打補丁方式根除隱患。

二、新思維內核:DevSecOps與“安全左移”

新型信息化架構的核心,在于打破部門墻,將信息安全從“成本中心”轉變為“賦能引擎”。其關鍵實踐是 DevSecOps 與 “安全左移”(Shift Left Security)。

- DevSecOps:它并非簡單地在DevOps中加入安全工具,而是一種文化、流程與技術的深度融合。它要求開發、運維與安全團隊從項目伊始就協同工作,將安全要求內化為每一個功能需求,讓安全成為交付流水線中自動化、不可繞過的一環。

- “安全左移”:意味著在軟件開發生命周期的最早階段——需求分析與設計時,就引入安全威脅建模、隱私影響評估等活動;在編碼階段集成靜態應用安全測試(SAST);在構建階段進行依賴項掃描;在測試階段進行動態應用安全測試(DAST)和滲透測試。這使安全問題得以在源頭被預防和發現。

三、架構重塑:構建內生安全的軟件工廠

基于上述思維,企業信息化架構需進行系統性重塑,構建一個“內生安全”的軟件交付體系:

- 文化與管理層基石:高層需明確安全是所有人的責任,建立跨職能的融合團隊,并設定統一的安全與業務目標。

- 融合的開發流水線(Pipeline):

- 集成安全工具鏈:在CI/CD流水線中無縫集成SAST、DAST、軟件成分分析(SCA)、容器安全掃描、基礎設施即代碼(IaC)安全掃描等自動化安全門禁。

- 安全即代碼(Security as Code):將安全策略(如網絡分段策略、訪問控制規則)用代碼定義和管理,實現版本控制、自動化部署與審計。

- 不可變基礎設施:通過容器化、微服務及聲明式部署,確保生產環境與測試環境的一致性,減少配置漂移帶來的安全風險。

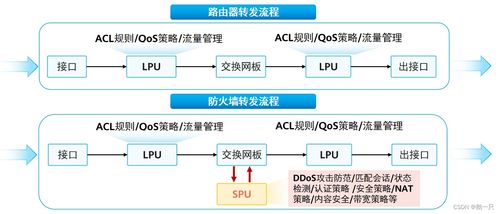

- 微服務與零信任網絡架構:

- 采用微服務架構,實現業務功能的解耦與獨立部署,限制漏洞爆炸半徑。

- 在網絡層面貫徹 零信任(Zero Trust) 原則,即“從不信任,始終驗證”。擯棄傳統的邊界防護思想,對每一個訪問請求進行嚴格的身份、設備和上下文認證與授權,實現細粒度的網絡訪問控制。

- 數據安全與隱私保護:

- 在架構設計時即嵌入數據分類分級、加密(傳輸中與靜止時)、脫敏、權限最小化等原則。

- 利用隱私增強技術(PETs)在保障數據可用性的同時保護用戶隱私。

- 持續監控與智能響應:

- 建立統一的安全信息與事件管理(SIEM)平臺,實時收集和分析應用、網絡、用戶行為日志。

- 結合安全編排、自動化與響應(SOAR)以及人工智能,實現威脅的自動檢測、告警與響應,形成安全閉環。

四、對軟件開發實踐的啟示

對于軟件開發本身,這一新架構意味著:

- 開發者成為安全前線:開發者需要具備基礎的安全知識(安全編碼規范),并在工具輔助下對自身代碼的安全負責。

- 設計模式的安全考量:在采用云原生、微服務、Serverless等新范式時,必須同步評估其安全模型與共擔責任模型。

- 開源組件的風險管理:建立嚴格的第三方組件(開源庫)選用、更新與漏洞應急流程,將其管理納入開發核心流程。

###

企業信息化架構的新思考,本質上是將網絡信息安全從外在的“盾牌”轉化為內生于軟件開發血脈的“免疫系統”。這不僅是技術的升級,更是組織文化、流程和協作方式的深刻變革。面對日益嚴峻的威脅 landscape,唯有主動擁抱這種融合之道,企業才能在享受數字化紅利的有效駕馭風險,實現可持續的穩健增長。構建安全、敏捷、智能的下一代信息化架構,已是從業者必須面對且贏在起點的戰略課題。